.png)

CVE-2023-30799 ROUTEROS MEMUNGKINKAN PENGGUNA TERAUTENTIKASI MENDAPATKAN AKSES ADMINISTRATOR

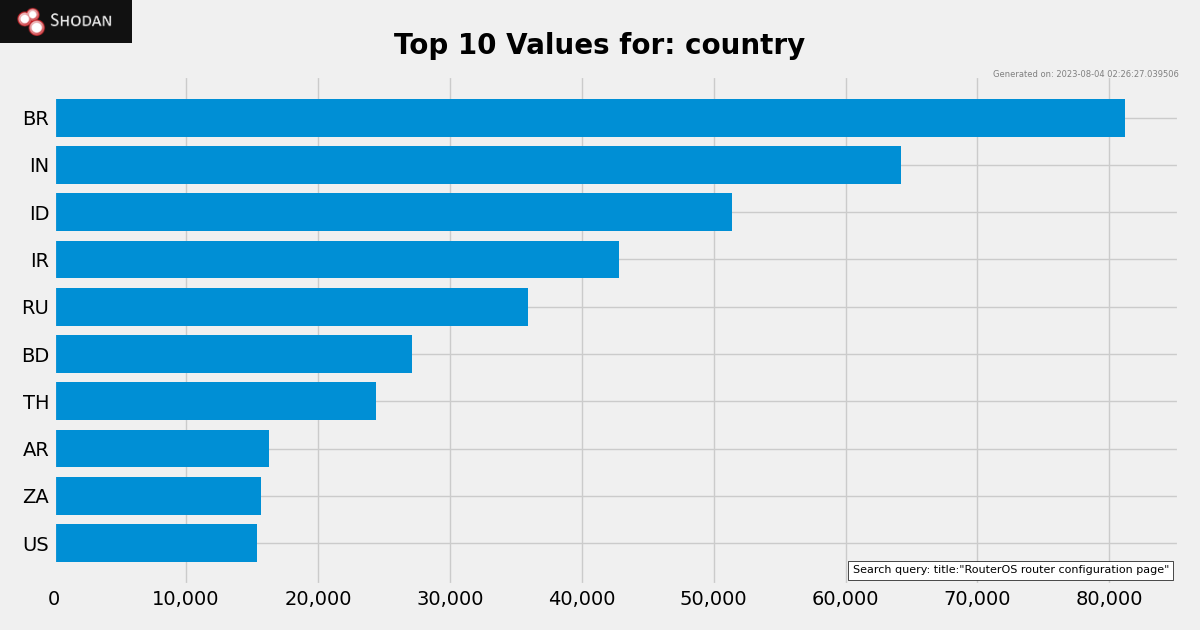

Muhammad Ridwan Na'im 04 Agustus 2023 - 15:25:59 WIBMikroTik Router adalah salah satu jenis perangkat keras (hardware) yang diproduksi oleh perusahaan MikroTik yang berbasis di Latvia. Produk dan perangkat lunak MikroTik telah menjadi pilihan populer bagi banyak profesional jaringan karena kemampuannya yang handal, kinerja yang baik, dan harga yang terjangkau. Sumber dari Shodan, Indonesia merupakan salah satu negara yang paling banyak menggunakan perangkat ini setelah Brazil dan India.

Pengguna Mikrotik berdasarkan Negara (Sumber: Shodan.io)

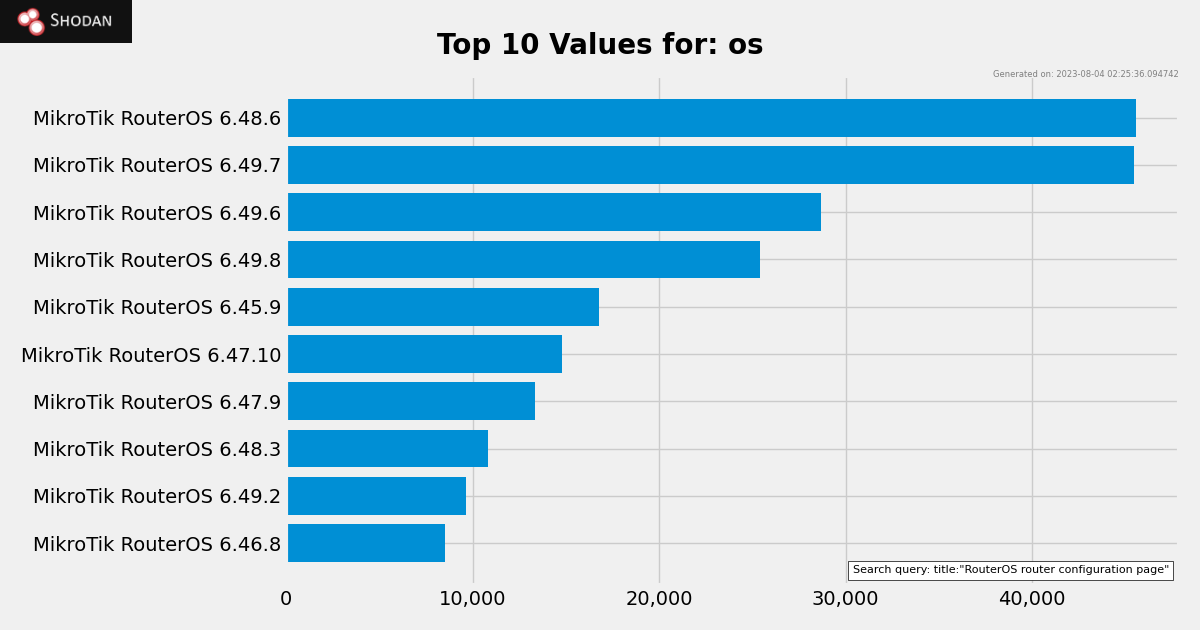

Mikrotik menggunakan RouterOS yang berbasis linux sebagai sistem operasinya untuk mengelola dan mengkonfigurasi berbagai fitur jaringan. Saat ini versi stable dari RouterOS adalah 7.10.2. Namun masih banyak pengguna mikrotik yang belum meng-upgrade RouterOS ini bahkan menggunakan versi yang diketahui memiliki kerentanan.

“Hingga versi 6.49.8 (20 Juli 2023), MikroTik RouterOS versi long-term rentan terhadap CVE-2023-30799. Penyerang jarak jauh dan terotentikasi dapat menggunakan kerentanan untuk mendapatkan shell root pada router.” (vulncheck.com)

CVE-2023-30799 pertama kali diungkapkan (tanpa CVE) pada Juni 2022 di REcon oleh karyawan Margin Research, Ian Dupont dan Harrison Green. Saat itu, mereka merilis eksploit bernama FOISted yang bisa mendapatkan root shell pada virtual machine RouterOS x86. CVE ditugaskan pada 19 Juli 2023 ketika peneliti VulnCheck menerbitkan eksploit baru yang dapat mengeksploitasi arsitektur MIPS dengan melakukan pengembangan pada FOISted.

Kerentanan berdampak critical ini (Skor CVS 9.1) terdapat pada MikroTik RouterOS long-term hingga 6.48.7 dan MikroTik RouterOS stable hingga 6.49.6. Namun, masih banyak pengguna mikrotik yang belum melakukan upgrade RouterOSnya ke versi terbaru. Bahkan versi long-term 6.48.6 yang memiliki kerentanan ini menjadi versi paling banyak di gunakan di dunia per 4 Agustus 2023.

Versi RouterOS yang digunakan di seluruh dunia (Sumber: Shodan.io)

MikroTik telah mengetahui masalah ini selama beberapa waktu. Pada Oktober 2022, mereka memperbaiki masalah di RouterOS stable (6.49.7). Mereka menuliskan salah satu log perubahannya:

*) system - improved handling of user policies;

Meskipun CVE-2023-30799 memerlukan autentikasi, sangat mudah bagi penyerang yang memiliki akses admin untuk melakukan privilege escalation menjadi superadmin sehingga kerentanan ini tidak bisa diabaikan dan sangat berbahaya. Vulncheck menambahkan, eksploit FOISted hanya berjalan pada RouterOS x86 yang paling sedikit digunakan. Mungkin inilah yang membuat respon mikrotik agak lamban dalam menangai kerentanan ini. FOISted akan mendapat lebih banyak perhatian jika dikembangkan untuk perangkat keras MikroTik dengan arsitektur MIPSBE, MIPSLE, ARM, atau PowerPC yang lebih banyak digunakan.

Demonstrasi CVE-2023-30799 bisa dilihat pada video berikut:

Deteksi dan Pecegahan

Sayangnya, deteksi hampir tidak mungkin dilakukan. Baik web RouterOS dan Winbox menerapkan skema enkripsi khusus yang tidak dapat didekripsi dan diperiksa oleh Snort atau Suricata. Setelah penyerang masuk ke perangkat, mereka dapat dengan mudah membuat diri mereka tidak terlihat oleh UI RouterOS. Namun, administrator jaringan, terutama yang memiliki RouterOS arsitektur x86, bisa melakukan pencegahan sebagai berikut:

- Hapus administration interface MikroTik dari internet.

- Hapus pengguna bawaan Mikrotik (admin).

- Lakukan pembatasan alamat IP untuk login.

- Nonaktifkan web interface dan Winbox (jika memungkinkan). Hanya gunakan SSH untuk administrasi.

- Nonaktifkan service port yang tidak dibutuhkan.

- Konfigurasikan SSH untuk menggunakan kunci publik/pribadi dan nonaktifkan kata sandi.

- Lakukan upgrade RouterOS ke versi 6.49.8 (stable) atau yang terbaru 7.x stable.

Post Terkait

HIMBAUAN KERENTANAN PADA MAILBOX ZIMBRA COLLABORATION SUITE VERSI 8.8.15

Muhammad Ridwan Na'im • 14 Juli 2023 - 09:17:39 WIB

Kerentanan Pada Komponen Polkit Pkexec Binary (CVE-2021-4034)

Nurbawono Auliajati • 07 April 2022 - 21:24:43 WIB