HATI-HATI PHISHING BERKEDOK BANSOS PKH

Muhammad Ridwan Na'im 03 Oktober 2024 - 16:17:30 WIBProgram Keluarga Harapan (PKH) adalah bantuan sosial dari pemerintah Indonesia untuk meningkatkan kesejahteraan keluarga miskin dan rentan. PKH bertujuan untuk mengurangi kemiskinan, meningkatkan akses ke layanan kesehatan dan pendidikan, dan meningkatkan kualitas hidup masyarakat.

Namun seiring berjalannya program ini, ada orang-orang yang tidak bertanggungjawab dalam memanfaatkannya untuk kejahatan siber. Beberapa bulan terakhir Tim CSIRT Kota Tangerang mengamati bahwa banyak sekali tautan yang disebarkan melalui sosial media maupun aplikasi perpesanan dengan narasi bahwa si penerima pesan berhak menerima bantuan sosial. Kemudian si pengirim pesan tersebut akan mengarahkan penerimanya ke sebuah tautan untuk memeriksa status bantuan sosial yang didapatkan.

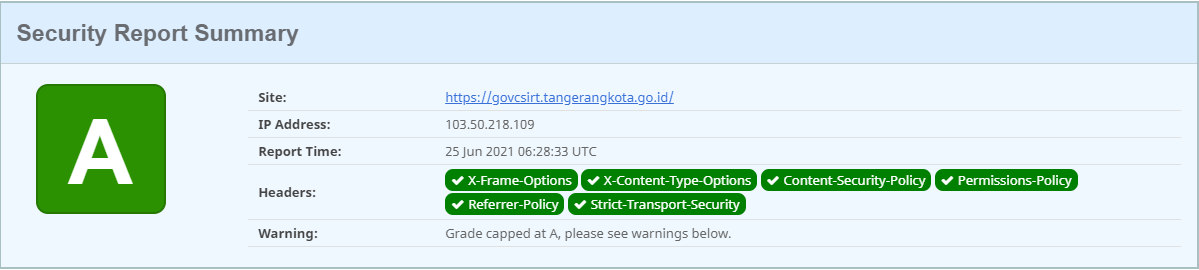

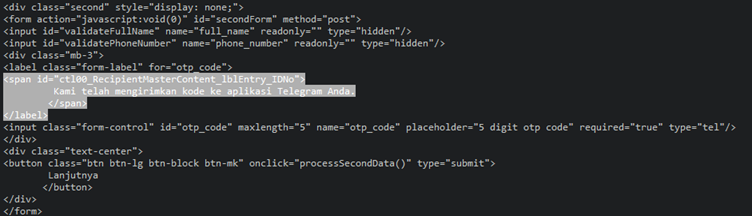

Salah satu URL tautan yang berhasil didapatkan dan dianalisa oleh Tim CSIRT Kota Tangerang adalah hxxp://bantuan24[.]retusinfo[.]my[.]id. Berdasarkan analisa menggunakan VirusTotal, domain tersebut hanya terdeteksi oleh Trustwave sebagai “Phishing”. Dari hasil WHOIS, domain tersebut dibuat pada tanggal 2 Oktober 2024.

Selanjutnya, kami melakukan analisa lebih dalam dan didapatkan alamat IP serta hash dari halaman web. Alamat IP dari domain tersebut adalah 153[.]92[.]10[.]172 di mana IP tersebut pernah digunakan untuk mengkomunikasikan file bdcamsetup.exe dan 5beed314751e8c347c7d1dbd15df7ccca7f3b41276c2893b4eb415545e4df1e2 yang keduanya terdeteksi sebagai malware.

Lebih lanjut kami menganalisa hash dari halaman web hxxp://bantuan24[.]retusinfo[.]my[.]id. Jika mengunjungi halaman ini, web akan menampilkan form yang mengharuskan korban memasukkan nama sesuai KTP dan nomor telepon.

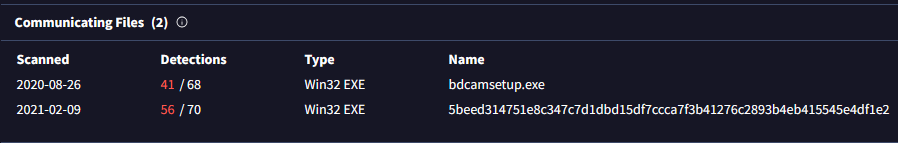

Setelah memasukkan nama, nomor telepon dan klik tombol Cek Status, sebuah form tambahan yang meminta korban untuk memasukkan Kode OTP akan muncul. Berikut kode programnya.

.png)

Fungsi processFirstData() dijalankan ketika korban mengklik tombol Cek Status dan mengirimkan data form ke file firstData.php. Pada file ini, attacker akan mencoba masuk ke Telegram korban (jika ada) melalui nomor yang dimasukkan. Setelah itu, halaman web akan menampilkan pesan “Kami telah mengirimkan kode ke aplikasi Telegram Anda” sebagaimana potongan kode berikut.

Tentu hal ini sangat berbahaya apabila korban melanjutkan untuk memasukkan kode OTP karena hal ini dapat membuat akun telegram korban diambil alih oleh attacker. Kemudian jika korban memasukkan kode OTP dan mengklik tombol Lanjutnya, fungsi processSecondData() akan dijalankan yang akan mengirim data nama, nomor telepon, dan kode OTP ke file secondData.php pada server attacker.

.png)

Kemudian akan muncul form terakhir yang mengintruksikan korban memasukkan kata sandi meskipun opsional (bisa dikosongkan). Diduga form ini adalah usaha attacker untuk mendapatkan otentikasi tambahan jika korban mengaktifkan otentikasi 2 faktor pada telegram. Apabila korban mengklik tombol Lanjutnya, fungsi processThirdData() akan dijalankan yang mengirim semua data ke server attacker.

.png)

Dengan mendapatkan nomor telepon dan kode OTP bahkan Kata Sandi otentikasi 2 faktor dari telegram korbannya, maka hal ini memungkinkan attacker mengambil alih akun telegram korban dan memanfaatkannya untuk tujuan yang berbahaya seperti menyebarkan kembali tautan phishing, penipuan mengatasnamakan korban, dan lain-lain.

Domain bantuan24[.]retusinfo[.]my[.]id juga bukan satu-satunya halaman yang berhasil kami deteksi. Domain induknya yakni retusinfo[.]my[.]id memiliki banyak subdomain yang berisikan web serupa.

Halaman tersebut juga mendapatkan skor 80% berbahaya dari Criminal IP dengan Probability of Phishing URL 99.45% yang bisa dilihat pada tautan berikut.

MITRE TACTIC & TECHNIQUE

|

No. |

Tactic |

Technique |

ID |

Deskripsi |

|

1 |

Initial Access |

Phishing |

T1566.002 |

Penyerang menggunakan media sosial atau aplikasi pesan instan untuk mengirimkan tautan berbahaya ke korban. |

|

2 |

Credential Access |

Input Capture |

T1056 |

Penyerang membuat website palsu yang mengelabui korban untuk mengisi informasi pribadi seperti nama dan telepon. |

|

3 |

Two-Factor Authentication Interception |

T1111 |

Penyerang berusaha memintas OTP yang dikirimkan ke aplikasi Telegram korban untuk mendapatkan akses. |

|

|

4 |

Collection |

Web Service |

T1102 |

Penyerang menggunakan halaman web sebagai cara untuk mendapatkan data sensitif, seperti OTP, melalui form input. |

|

5 |

Credential Access |

Credential Harvesting |

T1589.002 |

Penyerang mencoba mendapatkan kata sandi dan informasi tambahan dari korban, termasuk otentikasi dua faktor. |

|

6 |

Credential Access / Impact |

Account Takeover |

T1539 |

Penyerang menggunakan data yang dikumpulkan untuk mendapatkan akses penuh ke akun korban dan memengaruhi integritas akun. |

|

7 |

Initial Access / Execution |

Phishing via Compromised Accounts |

T1566.001 |

Penyerang menggunakan akun Telegram yang telah diambil alih untuk menyebarkan phishing dan penipuan atas nama korban. |

Berikut ini visualisasi relasi dari domain tersebut.

.png)

Atau bsa dilihat pada collection berikut.

Post Terkait

ANCAMAN SIBER DI BALIK PENGGUNAAN SOFTWARE BAJAKAN

Muhammad Ridwan Na'im • 15 September 2023 - 07:52:35 WIB

ANALISA EMAIL PHISHING PADA EMAIL TANGERANG KOTA

Muhammad Ridwan Na'im • 01 September 2023 - 06:15:29 WIB

Putty Malware Dari APT Group Korea Utara

Nurbawono Auliajati • 27 September 2022 - 04:52:00 WIB