BiBi Wiper - Malware yang mampu menghapus seluruh data dan file sistem korbannya

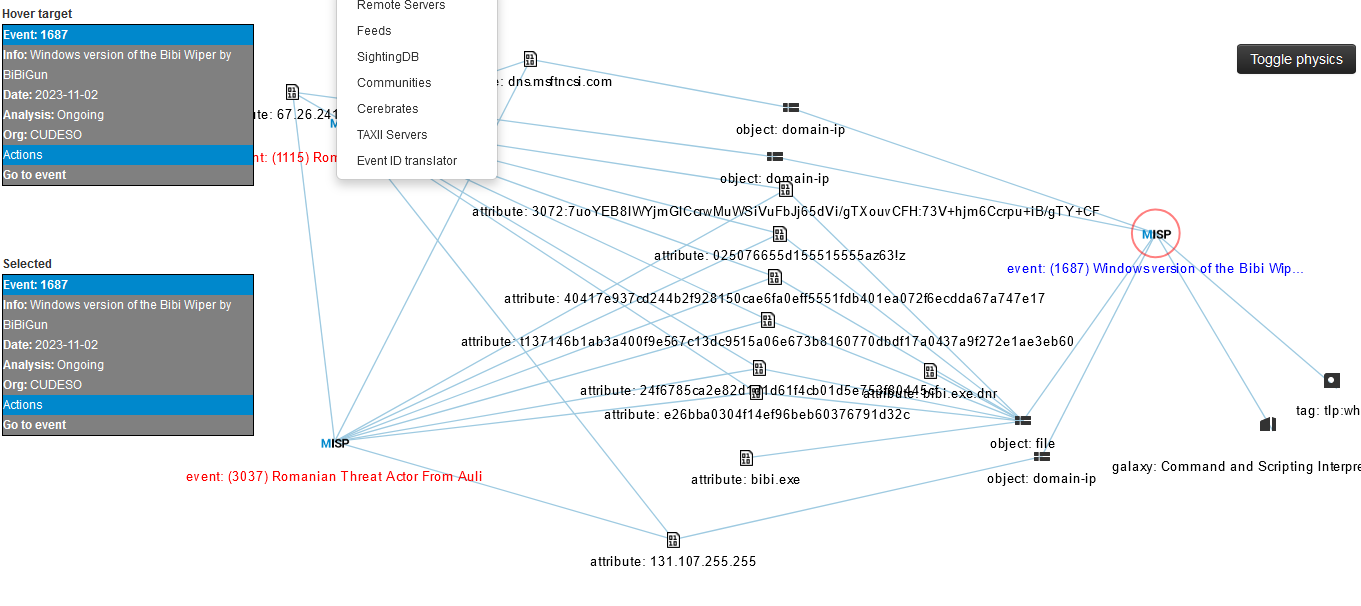

Muhammad Ridwan Na'im 04 September 2024 - 13:04:38 WIBMeletusnya perang Israel-Palestina pada yang dimulai pada 7 Oktober 2023, telah memicu perang siber antar hacktivist dari kubu keduanya. Di antara hacktivist yang terlibat adalah Void Manticore, grup peretas asal Iran (alias Storm-842) yang Pro-Palestina. Grup ini telah menargetkan berbagai infrastruktur critical yang ada di ‘Israel’ dengan berbagai macam peretasan yang melibatkan ransomware dan malware penghapus (wiper). Di antara malware yang mereka gunakan adalah BiBi Wiper. BiBi (diambil dari nama panggilan perdana mentri ‘Israel’) Wiper memungkinkan penyerang untuk menentukan folder target dan berpotensi menghancurkan seluruh sistem operasi baik pada Windows maupun Linux jika dijalankan dengan izin root atau administrator.

Pada tanggal 30 Oktober 2023, Security Joes menerbitkan penelitian tentang wiper baru yang digunakan terhadap perusahaan-perusahaan Israel selama perang Israel-Palestina. Nama file wiper ini adalah bibi-linux.out, dan ekstensi file yang dihapus adalah “.BiBi”.

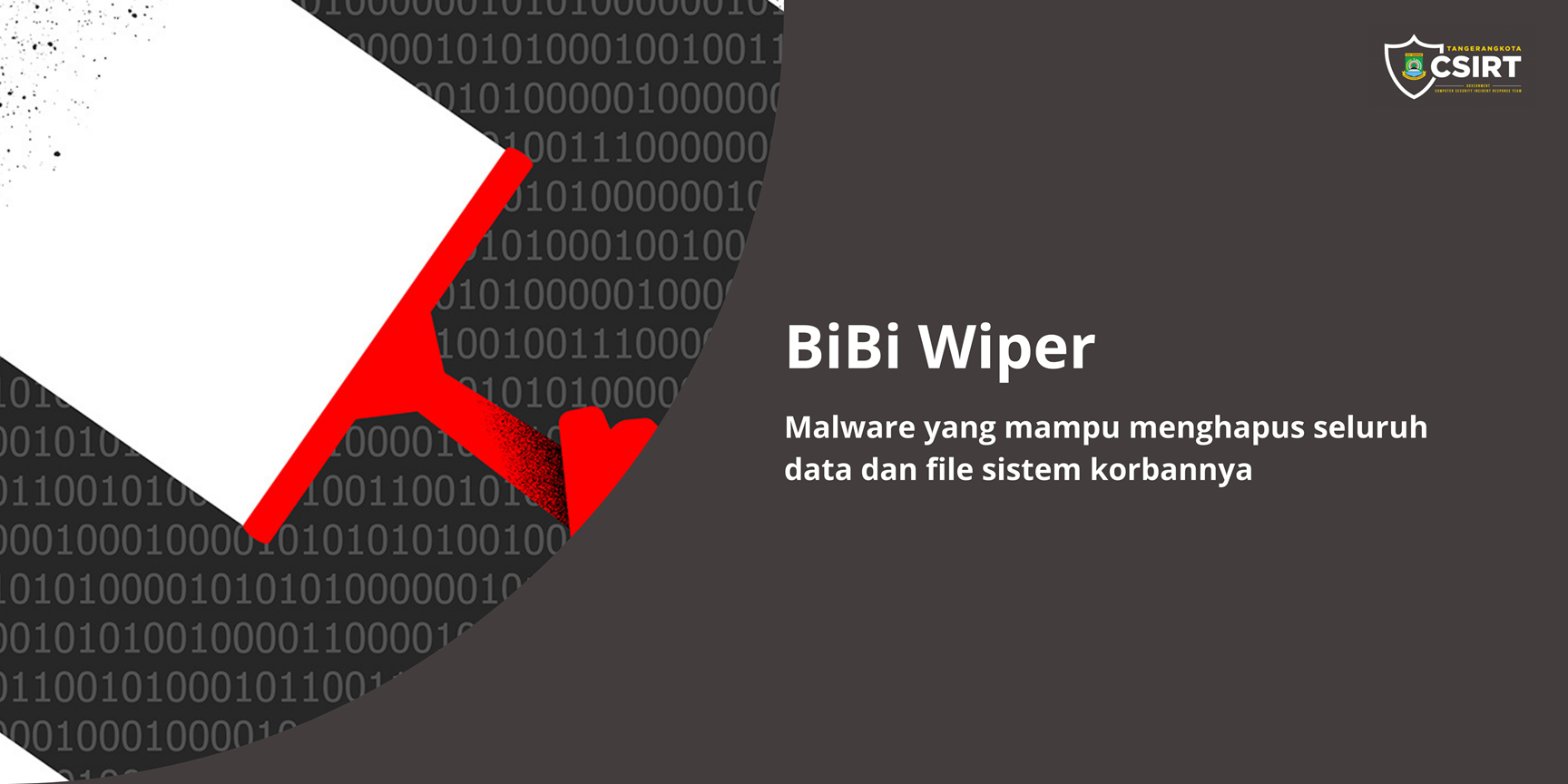

BiBi Wiper dapat menerima parameter baris perintah seperti target_path (yang secara default adalah “/”). Wiper menggunakan beberapa utas, berdasarkan jumlah inti CPU, untuk proses penghapusan dan menggunakan antrean untuk menyinkronkan di antara utas-utas tersebut. Wiper kemudian merusak file-file tersebut dengan buffer data acak dan mengganti nama file yang terinfeksi dengan nama acak dan ekstensi “.BiBi” ([NAMA_ACAK].BiBi[NOMOR]).

Gambar 1 - Perubahan nama file secara acak

Menariknya, BiBi Wiper tidak menginfeksi file dengan ekstensi “.out” dan “.so”, mungkin karena ia bergantung pada file-file dengan ekstensi tersebut (seperti bibi-linux.out) dan library lain yang penting untuk OS dan agar proses tetap berjalan.

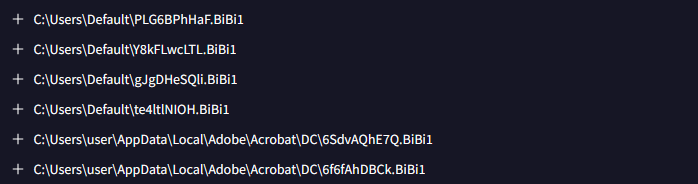

Gambar 2 - Korelasi malware yang tercatat pada Threat Sharing Pemkot Tangerang

Varian Windows dari wiper, yang juga diberi nama bibi.exe, ditemukan beberapa hari kemudian, yang menunjukkan alur yang serupa. Wiper bekerja dengan beberapa thread berdasarkan jumlah prosesor dan menghindari penghancuran file yang penting untuk operasinya (varian Windows tidak menghancurkan file .exe, .dll, dan .sys). Varian Windows juga mendapatkan argumen seperti target_path, dengan nilai default yang ditetapkan ke C:\\Users.

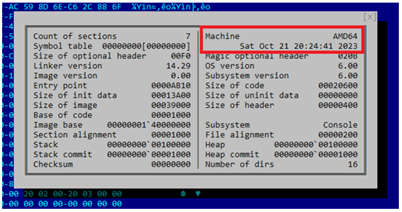

BiBi-Windows Wiper menunjukkan malware tersebut di-compile pada 21 Oktober 2023 menggunakan Visual Studio 2019, hanya 14 hari setelah perang Israel-Palestina dimulai. Sampel malware tersebut adalah Windows portable executable (PE) x64 dengan ukuran file 203 KB.

Gambar 3 - Analisa profil malware

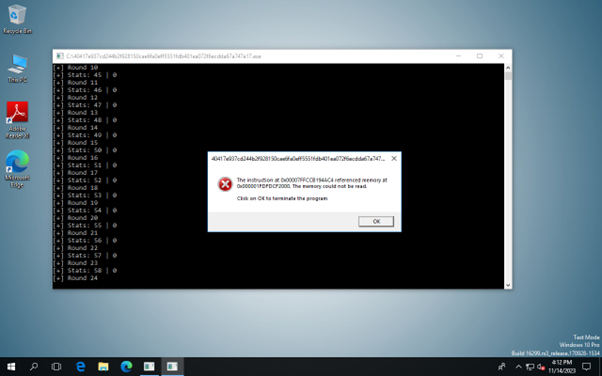

Jika berhasil dijalankan pada sistem operasi Windows, malware ini pertama kali akan memeriksa arsitektur prosesor dan jumlah threads sistem korbannya. Untuk tindakan penghancuran secepat mungkin, malware menjalankan 12 threads dengan delapan core prosesor. Selama eksekusi, wiper mengeluarkan hasilnya ke konsol.

Gambar 4 - Perilaku malware setelah dijalankan pada sandbox

Selama proses penghapusan, malware akan menjalankan perintah berikut:

- cmd.exe /c vssadmin delete shadows /quIet /all

- cmd.exe /c wmic shadowcopy delete

- cmd.exe /c bcdedit / set {default} bootstatuspolicy ignoreallfailures

- cmd.exe /c bcdedit /set {default} recoveryenabled no

Terakhir, BiBi-Windows Wiper menggunakan Restart Manager dan Rstrtmgr.dll untuk menjalankan proses hingga akhir.

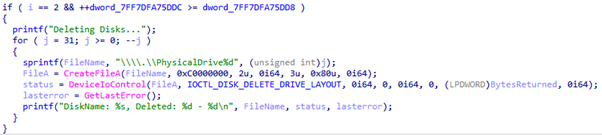

Sampel terbaru dari malware ini juga memiliki kemampuan untuk menghapus partisi dan informasi partisi dari disk.

Gambar 5 - Potongan kode dari malware

MITRE ATT&CK

|

Tactics |

Name |

Description |

|

Execution (TA0002) |

Command and Scripting Interpreter (T1059) |

Adversaries may abuse command and script interpreters to execute commands, scripts, or binaries. |

|

Windows Command Shell (T1059.003) |

Adversaries may abuse the Windows command shell for execution. |

|

|

Shared Modules (T1129) |

Link function at runtime on Windows Link many functions at runtime Parse PE header |

|

|

Defense Evasion (TA0005) |

Obfuscated Files or Information (T1027) |

Encode data using XOR |

|

Masquerading (T1036) |

Creates files inside the user directory |

|

|

Indicator Removal (T1070) |

Adversaries may delete or modify artifacts generated within systems to remove evidence of their presence or hinder defenses. |

|

|

Clear Windows Event Logs (T1070.001) |

Adversaries may clear Windows Event Logs to hide the activity of an intrusion. |

|

|

File Deletion (T1070.004) |

May delete shadow drive data (may be related to ransomware) Self delete |

|

|

Indirect Command Execution (T1202) |

Adversaries may abuse utilities that allow for command execution to bypass security restrictions that limit the use of command-line interpreters. |

|

|

Virtualization/Sandbox Evasion (T1497) |

Contains capabilities to detect virtual machines |

|

|

Hide Artifacts (T1564) |

Adversaries may attempt to hide artifacts associated with their behaviors to evade detection. |

|

|

Hidden Window (T1564.003) |

Adversaries may use hidden windows to conceal malicious activity from the plain sight of users. |

|

|

Credential Access (TA0006) |

OS Credential Dumping (T1003) |

Tries to harvest and steal browser information (history, passwords, etc) |

|

Steal Web Session Cookie (T1539) |

An adversary may steal web application or service session cookies and use them to gain access to web applications or Internet services as an authenticated user without needing credentials. |

|

|

Discovery (TA0007) |

Application Window Discovery (T1010) |

Sample monitors Window changes (e.g. starting applications), analyze the sample with the simulation cookbook |

|

Process Discovery (T1057) |

Queries a list of all running processes |

|

|

System Information Discovery (T1082) |

Reads software policies get disk information |

|

|

File and Directory Discovery (T1083) |

Reads ini files Enumerates the file system Writes ini files enumerate files on Windows |

|

|

Virtualization/Sandbox Evasion (T1497) |

Contains capabilities to detect virtual machines |

|

|

Software Discovery (T1518) |

|

|

|

Security Software Discovery (T1518.001) |

Contains capabilities to detect virtual machines May try to detect the virtual machine to hinder analysis (VM artifact strings found in memory) |

|

|

Collection (TA0009) |

Data from Local System (T1005) |

Tries to harvest and steal browser information (history, passwords, etc) |

|

Command and Control (TA0011) |

Application Layer Protocol (T1071) |

Adversaries may communicate using application layer protocols to avoid detection/network filtering by blending in with existing traffic. |

|

Web Protocols (T1071.001) |

Adversaries may communicate using application layer protocols associated with web traffic to avoid detection/network filtering by blending in with existing traffic. |

|

|

Impact (TA0034) |

Data Destruction (T1485) |

Adversaries may destroy data and files on specific systems or in large numbers on a network to interrupt availability to systems, services, and network resources. |

|

Inhibit System Recovery (T1490) |

Uses bcdedit to modify the Windows boot settings Adversaries may delete or remove built-in operating system data and turn off services designed to aid in the recovery of a corrupted system to prevent recovery. |

|

|

Impact (TA0040) |

Data Destruction (T1485) |

Adversaries may destroy data and files on specific systems or in large numbers on a network to interrupt availability to systems, services, and network resources. |

|

Inhibit System Recovery (T1490) |

Uses bcdedit to modify the Windows boot settings Adversaries may delete or remove built-in operating system data and turn off services designed to aid in the recovery of a corrupted system to prevent recovery. |

|

Indicators of Compromise (IoC) |

|

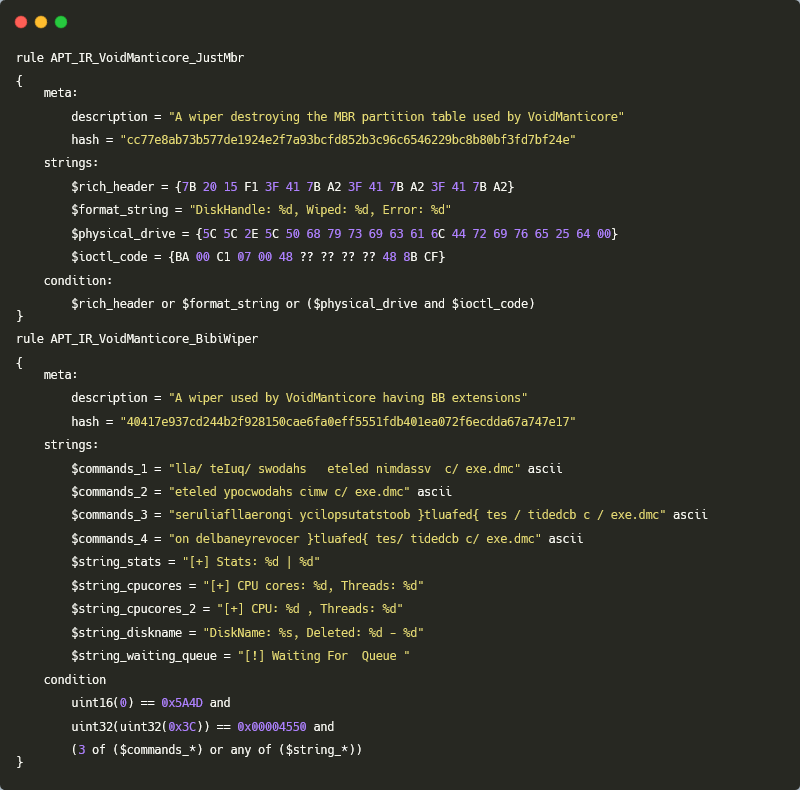

Yara Rules

Gambar 5 - Script Yara Rule untuk BiBi Malware

Sumber